前幾天有談到身分認證和多因子MFA,今天來談談賦予帳號的權限部分

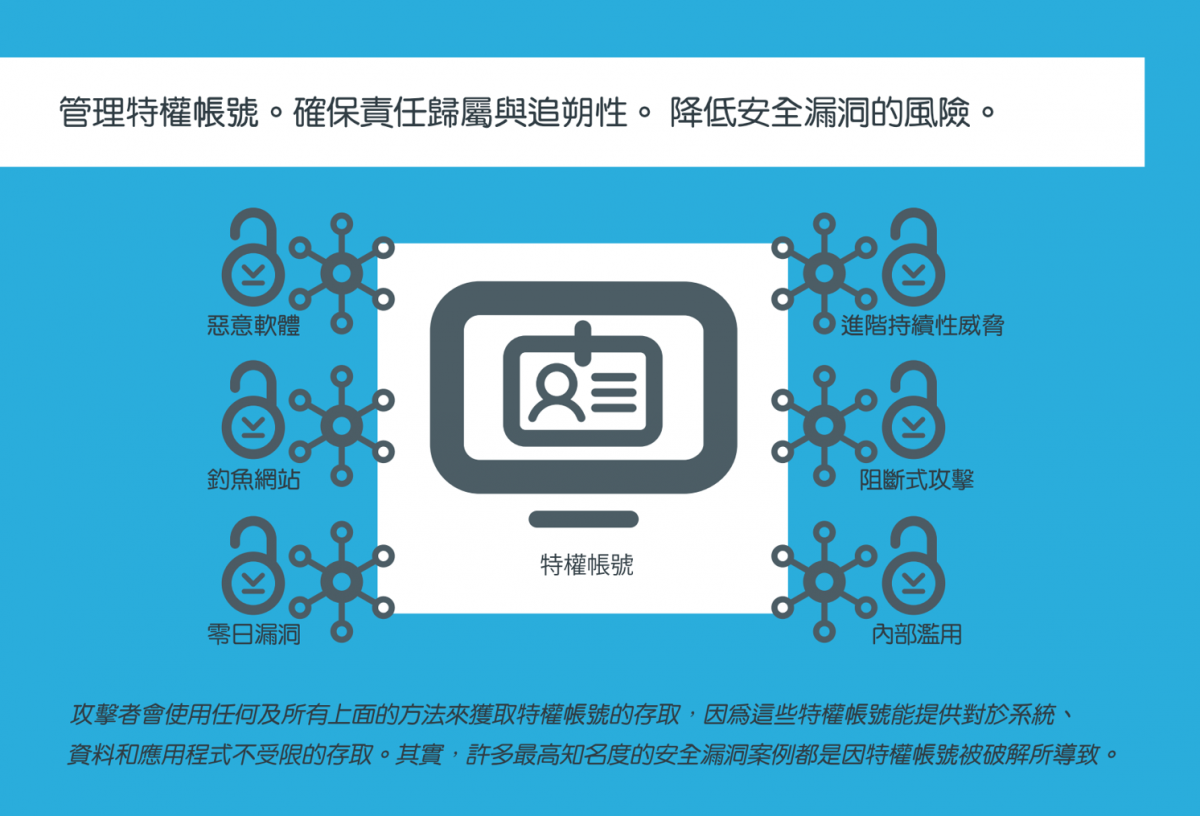

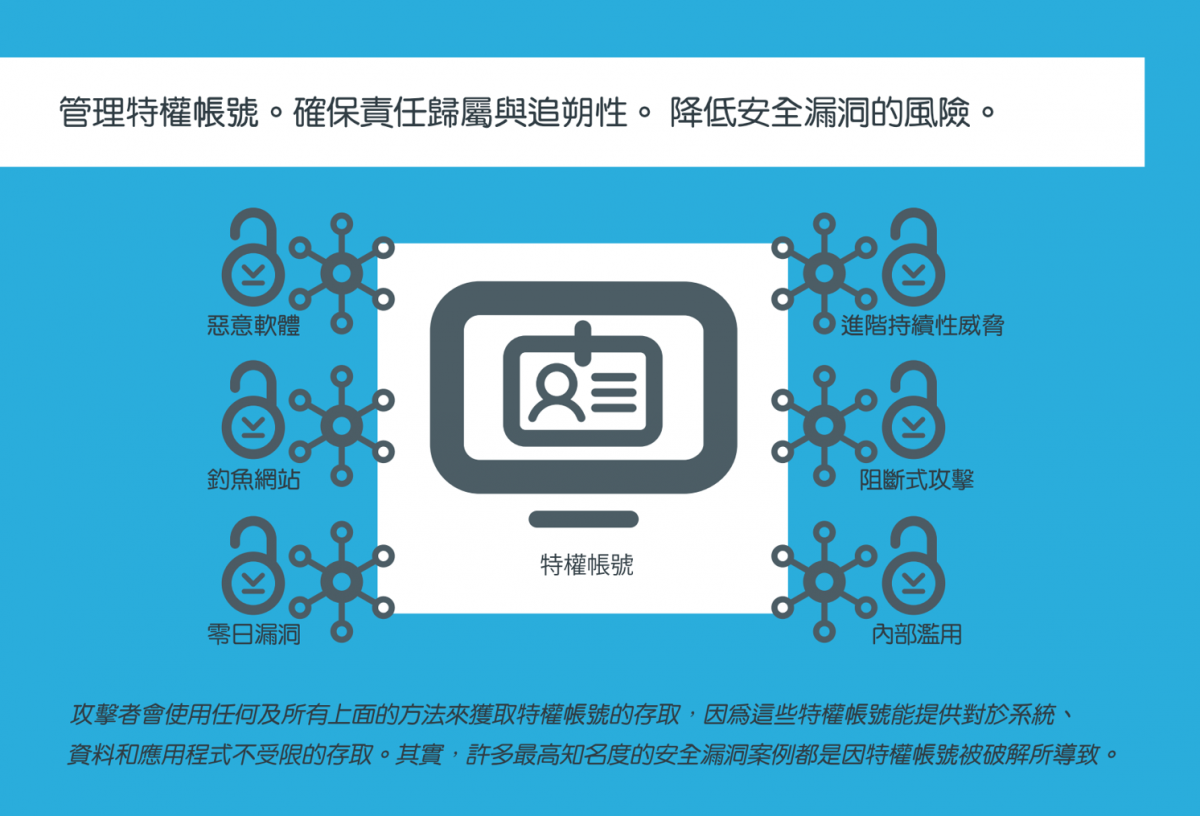

權限,這個又香又誘人的東西,不僅人人愛駭客也愛,我們常見到的資安事故中,帳號權限佔有不可或缺的要角:

- 1.攻方首先運用釣魚信、外洩資料、側錄等方式侵入一般員工帳號,用其身分侵入內網

- 2.透過此身分開始橫向移動,收集組織資訊、釐清系統位址,更重要是是:嘗試入侵系統特權帳號(admin)

- 3.取得單一系統特權帳號後,更甚者開始嘗試對Domain admin成員試圖入侵,或是嘗試提升權限。

- 4.一旦成功如獲至寶,則可開始展開APT攻擊。

(圖片引用自威雲科技)

這邊要請您先了解兩個原則,這也是權限治理的重點

- 1.最小權限(Least privilege):也稱最少權限原則,只開放該帳號可存取的範圍,用一個admin走天下是大忌。

- 2.僅知原則(Need To Know):不是你該知道的事,不會讓你知道有它的存在。

(圖片引用自wiki)

初步建議可以分成二類:

一、一般帳號:泛指使用者帳戶,不具備系統管理員身分權限的。

- 1.是一般user帳號,請給予user的權限就好,避免給他local admin或power user的權限等級。

- 2.UAC雖然略煩,但立意良善,對於系統存取的動作適時提醒有助於使用者對提權的警覺心建立。

- 3.組織內職務異動時,移除舊有職務的系統權限很重要,這部分也是稽核的重點,

- 4.謹遵到職建立、離職刪除的正常作業程序,太多例外(留停/留念)會留成破口。

二、特權帳號:泛指各式系統、網域、具有特殊管理權限的帳戶,應受到嚴密安全監控,並強制使用MFA保護。常見的對象有:

- 1.Domain admin: AD網域的最高管理帳戶

- 2.DB admin:各式資料庫管理帳戶

- 3.mail admin:郵件系統管理帳戶

- 4.hr admin:考勤與薪資系統帳戶

- 5.ERP/SAP admin:財務系統帳戶

- 6.cloud admin:企業雲端授權配置帳戶

- 7.FW/core SW: 網通設備/資安系統的管理者帳戶

- 8.高階主管帳號:如CEO、總裁,高攻擊價值帳戶(有些權限不亞於domain admin,老大要暢行無阻的代價)

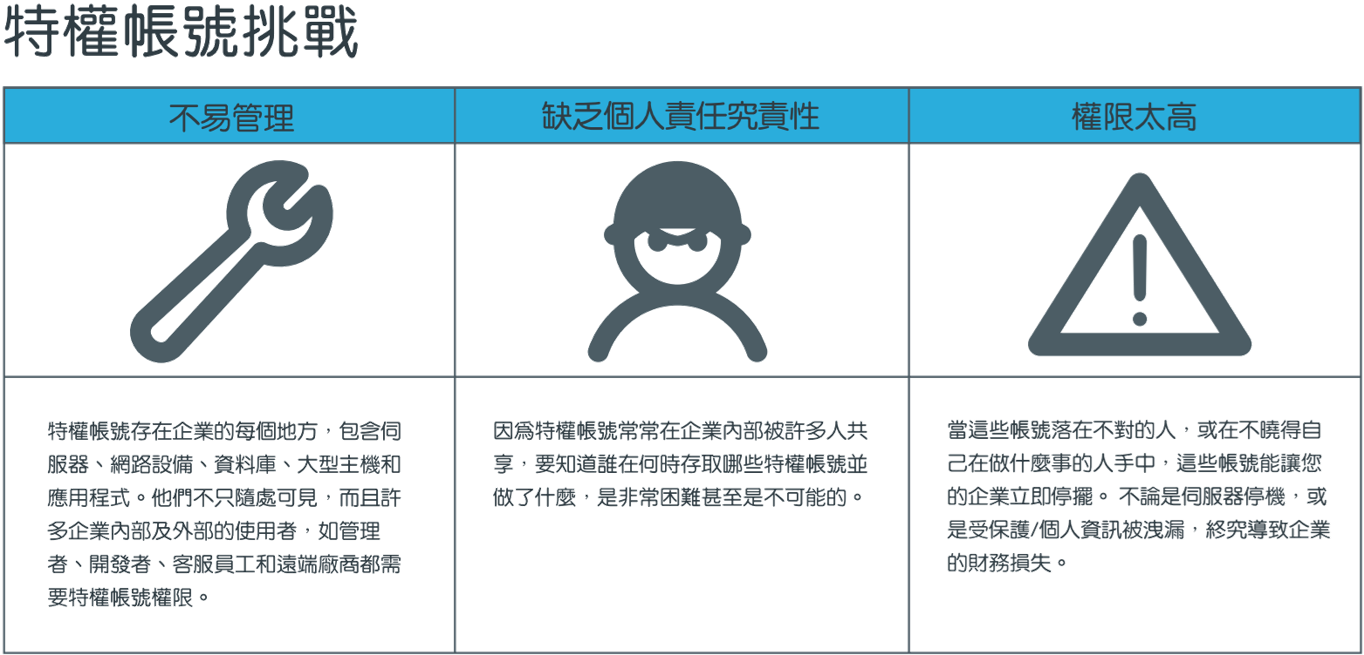

(圖片引用自威雲科技)

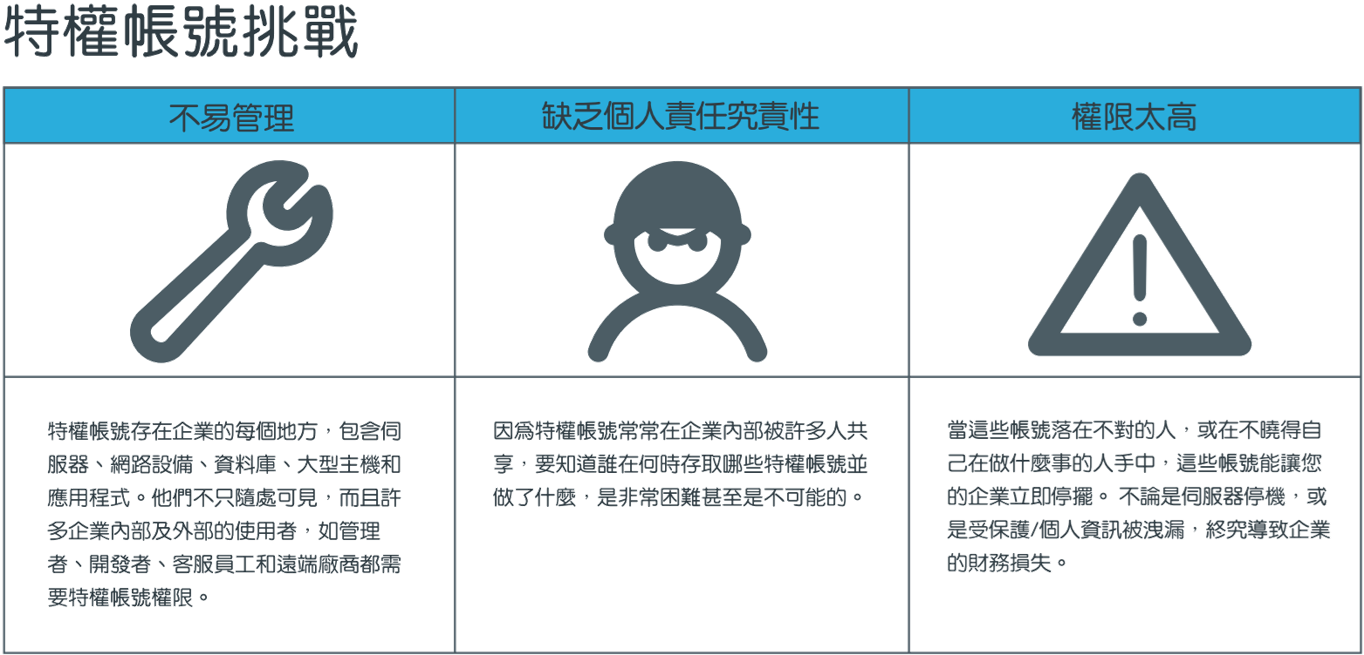

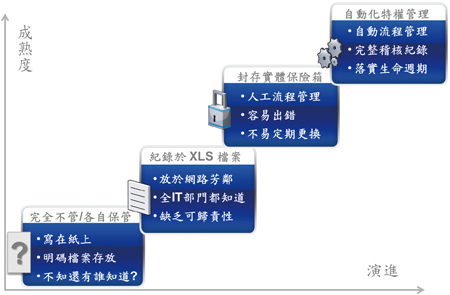

特權帳號的失守即災難的開始,兵家必爭之地,特權帳號管理的六項步驟可參考ITHOME的實作方式

- 1.清查並減少公司內的特權帳號數量

- 2.禁止一般user帳號具備特權存取權限

- 3.制定獲取特權存取密碼的機制流程

- 4.禁用密碼永遠有效

- 5.規劃安全存放特權密碼的地方

- 6.查閱特權密碼使用的軌跡紀錄

(圖片引用自網管人)

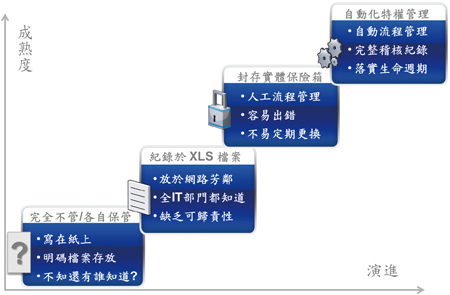

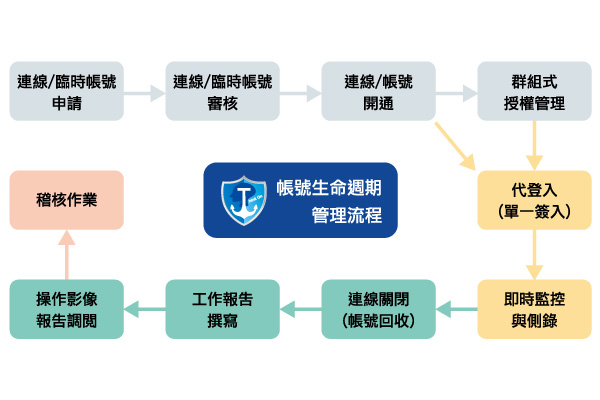

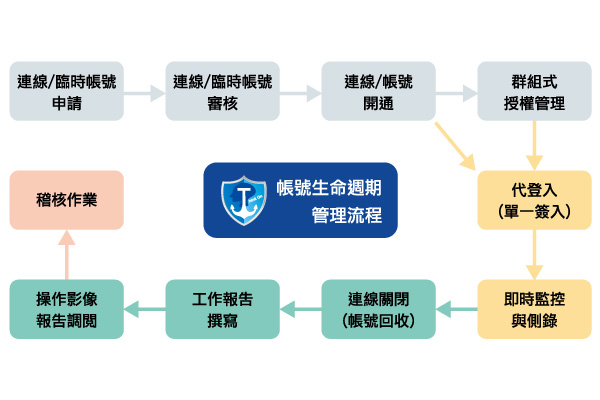

上述除可人工作業外,另也建議若預算足夠者可選用Privileged Access Management(PAM) 特權帳號管理系統,國外最知名的莫過於CyberArk,國內則有Anchor,還有許多優秀產品就族繁不及備載了。

(圖片引用自智弘軟體)

參考資料與延伸閱讀:

落實權限區隔,避免特權帳號淪為資料外洩的頭號元凶

特權帳號自動配發管理 輕鬆遵循法規並落實資安